Unterstützung bei Ihrer IT

für Geschäftskunden und Privat

Sie benötigen Hilfe oder Beratung rund um Ihre IT?

Wir sind persönlich für Sie da – im Landkreis Schweinfurt und Remote in Deutschland.

Sie benötigen Hilfe oder Beratung rund um Ihre IT?

Wir sind persönlich für Sie da – im Landkreis Schweinfurt und Remote in Deutschland.

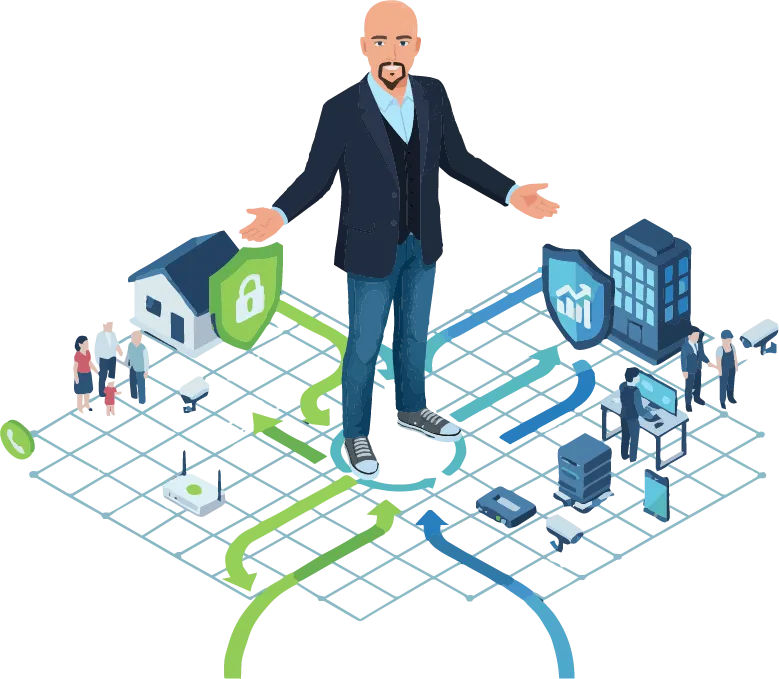

Wir unterstützen Sie bei der Auswahl, Anschaffung, Installation und Betrieb Ihrer IT. Wir analysieren, diagnostizieren und geben Ihnen die richtige Empfehlung zur Lösung Ihres Problems. Gerne lösen wir Ihre Probleme direkt vor Ort im Landkreis Schweinfurt aber auch Remote in ganz Deutschland.

Wir bieten Ihnen IT-Beratung zur Umsetzung der Digitalisierung: maßgeschneiderte Lösungen für effizientere Prozesse und verbesserte IT-Sicherheit.

Wir schonen Ihr IT-Budget: Mit IT-Miete bieten wir flexible, kostengünstige Lösungen für aktuelle Technologie und Support ohne hohe Anfangsinvestitionen. Dabei bieten wir interessante Komplettpakete für Ihr Startup, Messenstand oder Event aber auch als langfristige Lösung.

Unsere IT-Dienstleistungen umfassen des weiteren Videoüberwachungslösungen, Backuplösungen und Datenrettung, Cloud-Lösungen, Webdesign um Ihre IT-Infrastruktur optimal zu unterstützen.

Datenschutzkonforme Videoüberwachungslösungen für deinen privaten Bereich in Schweinfurt und Umgebung.

Wir kümmern uns um Installation, Konfiguration und App-Zugriff.

Schütze deine Geschäfts- und Privatdaten vor Verlust.

Wir implementieren zuverlässige Backup-Lösungen lokal und in der Cloud, um Ausfallzeiten zu minimieren.

Festplatte defekt oder Dateien versehentlich gelöscht?

Wir helfen bei der Datenrettung von beschädigten Speichermedien, schnell und diskret, auch vor Ort in Schweinfurt.

Steigere die Effizienz deines Unternehmens mit sicheren Cloud-Lösungen (z.B. Microsoft 365, E-Mail-Archivierung, Hosting).

Flexibel arbeiten, wo immer du bist.

Vom Konzept bis zur fertigen Website: Wir erstellen moderne, suchmaschinenfreundliche Webdesign-Lösungen,

die deine Dienstleistungen im Schweinfurter Landkreis und optimal präsentieren.

Stabile Netzwerktechnik und schnelles WLAN für Büro und Zuhause.

Wir planen, installieren und warten deine gesamte IT-Infrastruktur in der Region.

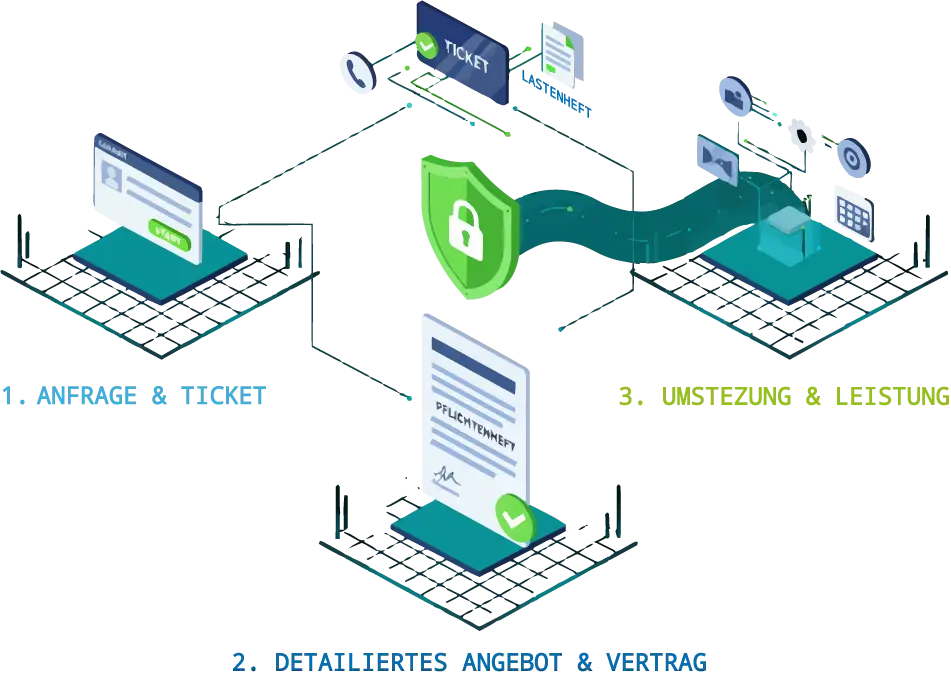

Wir setzen auf Transparenz und einen klaren Ablauf in drei Schritten. So wissen Sie immer genau, was sie von uns erwarten können.

Starte Sie ihre Anfrage bevorzugt über unser Kontaktformular – dadurch wird automatisch ein Ticket in unserem System erstellt.

Auf Basis Ihrer Aufgabenstellung (Lastenheft), die wir im Rückruf besprechen, erstellen wir ein detailliertes, technisches Angebot (Pflichtenheft).

Erst nach Ihrer Zustimmung beginnen wir mit der vertraglich vereinbarten Leistung – keine versteckten Kosten, klare Leistungsumfänge.

Sie haben jetzt die Wahl: Starten Sie ihre Anfrage direkt und unkompliziert, oder verschaffe sie sich im nächsten Abschnitt einen detaillierten Überblick über unseren Prozess.

Ihr Projekt, klar strukturiert: So gewährleisten wir effiziente Ergebnisse und Planungssicherheit.

Über das Kontaktformular erstellen Sie eine erst Anfrage. Dies ist die Basis für ein Lastenheft (ihre Anforderungen) in unserem System. Wir melden uns zeitnah für das Erstgespräch und die Rücksprache, gern unterstützen wir Sie auch bei der Erstellung des Lastenheftes.

Nach der Analyse Ihrer Aufgabenstellung erstellen wir das verbindliche Pflichtenheft. Dieses detaillierte Dokument ist unser klares Angebot und ihre Entscheidungsgrundlage sowie die verbindliche Vertragsbasis.

Ihre Zustimmung zum Pflichtenheft und Angebot gilt als Auftragsannahme. Wir beginnen sofort mit der Umsetzung der vertraglichen vereinbarten Leistung und halten Sie transparent auf dem Laufenden.

Für maximale Verfügbarkeit und Planungssicherheit bieten wir fünf klar definierte Service Level Agreements.

Finden Sie den Support-Umfang, der optimal zu ihren Anforderungen passt.

Wichtiger Hinweis: Diese Service Level Agreements gelten ausschließlich für Geschäftskunden. Voraussetzung für den Abschluss eines SLA-Vertrags ist der Nachweis der Unternehmereigenschaft (z.B. Gewerbeanmeldung oder Handelsregisterauszug).

|

Service Level Agreement Vertrag (SLA) – für jedes Gerät/virtuelles Gerät separat gültig und abzuschließen. |

|||||

|---|---|---|---|---|---|

| Leistungsbeschreibung / Vertragsdetails | Keine SLA | SLA Basis | SLA Silber | SLA Gold | SLA Platin |

| I. VERTRAGSGEBÜHREN | |||||

| Monatliche SLA-Gebühr (Gerätetyp-abhängig) | Abrechnung nach Aufwand | Auf Anfrage | Auf Anfrage | Auf Anfrage | Auf Anfrage |

| II. VERTRAGSDETAILS | |||||

| Mindestvertragslaufzeit | Keine | 3 Monate (Kunde) oder Mietdauer (Miete)1 | 6 bis 12 Monate1 | 12 bis 24 Monate1 | 12 bis 24 Monate1 |

| Kündigungsfrist | Keine | 1 Monat zum Ende der Laufzeit | 1 Monat zum Ende der Laufzeit | 3 Monate zum Ende der Laufzeit | 3 Monate zum Ende der Laufzeit |

| Vertragsverlängerung | N/A | Automatisch um 3 Monate | Automatisch um 6 Monate | Automatisch um 12 Monate | Automatisch um 12 Monate |

| Anteilige Verrechnung des Aufwands mit der monatlich SLA-Gebühr je Gerät | Nein | Nein | Nein | Ja (Kontingent) | Ja (Kontingent) |

| Anteilige Gutschrift bei Nichteinhaltung des Service Level | Nein | Nein | Nein | Ja (Details im Vertrag) | Ja (Details im Vertrag) |

| III. MELDUNGSWEGE & REAKTIONSZEIT | |||||

| Reaktionszeit (Ticketgenerierung) nach Störungsmeldung | nächster GTag + 24 Std.2 | nächster GTag + 12 Std.2 | nächster GTag + 8 Std.2 | nächster GTag + 4 Std.2 | nächster GTag + 2 Std.2 |

| 1. Lösungsvorschlag (ab Ticketgenerierung) | nächster GTag + 48 Std.2 | nächster GTag + 12 Std.2 | nächster GTag + 6 Std.2 | gleicher GTag + 12 Std.2 | gleicher GTag + 6 Std.2 |

| 24/7 Störungsmail-Adresse für Meldungen | Ja (Bearbeitung nach GTag) | Ja | Ja | Ja | Ja |

| 24/7 Störungshotline für Meldungen (inkl. Anrufbeantworterdienst) |

Nein | Ja (zzgl. Aufpreis) | Ja (zzgl. Aufpreis) | Ja (inklusive) | Ja (inklusive) |

| IV. BEARBEITUNG & PRIORITÄT | |||||

| Priorisierte Annahme & Bearbeitung – Priorität (Prio 5 = nachrangig bis Prio 1 = höchste Priorität) |

Prio 5 | Prio 4 | Prio 3 | Prio 2 | Prio 1 |

| Supportzeiten für „allgemeine Anfragen“ und „nichtkritische Störungen“ | Reguläre GZ | Mo-Fr: 9-17 Uhr | Mo-Fr: 9-17 Uhr | Mo-Fr: 8-18 Uhr | Mo-Fr: 7:30-19 Uhr |

| Supportzeiten für kritische Störungen | Reguläre GZ | Mo-Fr: 9-17 Uhr | Mo-Fr: 9-17 Uhr | Mo-Fr: 8-18 Uhr | Mo-Fr: 7:30-19 Uhr + indiv. Vereinb. |

| V. LOGISTIK & SONSTIGES | |||||

| Arbeitsstundensatz (Störungsbehebung, exkl. SLA-Gebühr, *innerhalb GZ*) | Ab 82,11 € inkl. MwSt.3 | Garantiert 82,11 € inkl. MwSt.3 | Garantiert 82,11 € inkl. MwSt.3 | 1 Stunde inkl. pro Monat3 | 2 Stunden inkl. pro Monat3 |

| Standby-Hardware für sofortigen Tausch (b. virtuellen Geräten dedizierter Standby Snapshot) |

Nein | Nein | Nein | Ja (nach Verfügbarkeit) | Ja (garantiert) |

| Fahrtkosten bei Kunden Vor-Ort Terminen | Gestaffelt (s. Hinweis) | Reduzierter Satz | Stark Reduzierter Satz | Erste 50 km inkl., dann Sonderpreis | Innerhalb 100 km Inklusive |

| Beratung/Anfrage | Jetzt anfragen | SLA Basis wählen | SLA Silber wählen | SLA Gold wählen | SLA Platin wählen |

Hinweis: Die detaillierten Prioritätsbeschreibungen, Stundensätze und vertraglichen Verweise sind in den vollständigen Vertragsunterlagen definiert. Wir beraten dich gerne persönlich zu diesen Werten.

Von garantierter Planungssicherheit bis zu maßgeschneiderter Überwachung:

Entdecken Sie die Vielfalt unserer IT- und Sicherheitslösungen in Schweinfurt.

Profitieren Sie von hochwertigen IT-Geräten zur Miete, nahtlos integriert in Ihre Service Level Agreements.

Dieses Angebot richtet sich ausschließlich an Geschäftskunden.

Als ehemaliger IT-Leiter und Unternehmer kenne ich die Herausforderungen mittelständischer Firmen aus erster Hand.

Meine Philosophie: Ihre IT muss strategisch, sicher und zuverlässig funktionieren, getreu dem KISS-Prinzip (Keep it simple, stupid).

IT-Leiter | Wirtschaftsinformatiker | System-Administrator

Mein Fundament bildet das Studium der Wirtschaftsinformatik (7 Jahre). Bereits im Studium und der anschließenden Festanstellung sammelte ich erste unternehmerische Erfahrungen in einer Selbstständigkeit.

Anschließend vertiefte ich meine Erfahrung über 10 Jahre als verantwortlicher IT-Leiter in einem Unternehmen (bis zu 30 MA). In dieser Zeit war ich nicht nur für die gesamte IT-Leitung zuständig, sondern auch für strategische Bereiche wie Produktionsplanung, Controlling und Marketing.

Diese tiefgehende unternehmerische Perspektive wurde durch die anschließende Tätigkeit bei einem spezialisierten IT-Sicherheitsunternehmen weiter geschärft.

Aufgrund meiner Studiums war ich im Laufe meiner Tätigkeiten sowohl als interner Datenschutzbeauftragter tätig als auch für die datenschutzkonforme Umsetzung der IT verantwortlich. Die fachliche Prüfung der Compliance wurde stets extern gewährleistet, wodurch ich meine Expertise voll auf die konforme Implementierung konzentrieren konnte. Gleichzeitig begleitete ich wichtige Zertifizierungen (u.a. ISO 9001 und VdS).

Ich biete Ihnen branchenkonforme Sicherheit, die sich strikt nach dem KISS-Prinzip richtet. Mein Fokus liegt darauf, IT-Sicherheit als eine strategische Investition zu gestalten, die stets die monetäre Situation Ihres Unternehmens berücksichtigt und echten Mehrwert schafft.

Auch Privatkunden stehen oft vor komplexen IT-Herausforderungen, von Heimnetzwerken, Videoüberwachung bis zur Datensicherheit und dem Digitalem Erbe. Meine Erfahrung aus dem Business-Bereich garantiert Ihnen eine unkomplizierte, sichere IT-Umgebung, die einfach funktioniert. So können Sie Ihre Technik entspannt nutzen. Kontaktieren Sie mich für eine individuelle Erstberatung.

Profitieren Sie von meinem Expertenwissen aus dem Business-Bereich: Kurze, präzise Anleitungen und strategische Tipps

für Ihre IT-Sicherheit, Effizienz und den digitalen Alltag zu Hause.

Künstliche Intelligenz ist mehr als nur ein Buzzword; sie birgt ein enormes Potenzial, die Effizienz und Wettbewerbsfähigkeit mittelständischer Unternehmen maßgeblich zu steigern. Viele Betriebe zögern noch, die Möglichkeiten von KI zu erkunden, sei es aus Unsicherheit bezüglich der Technologie oder aus Sorge vor hohen Investitionen...

Doch der Einstieg muss weder kompliziert noch teuer sein. Es gibt drei strategische Wege, wie auch Ihr Unternehmen von den Vorteilen der KI profitieren kann, ohne das Budget zu sprengen:

1. Prozessoptimierung durch KI-Automation: Beginnen Sie mit der Automatisierung wiederkehrender Aufgaben in Verwaltung oder Kundenservice. KI kann hier beispielsweise Rechnungsprüfung oder E-Mail-Sortierung übernehmen.

2. Datengestützte Entscheidungen: KI-basierte Analysetools können riesige Datenmengen auswerten und Ihnen so tiefe Einblicke in Markttrends oder Produktionsabläufe geben.

3. Verbesserter Kundenservice: Chatbots und KI-Assistenten können einen Großteil des Erstkontakts im Kundenservice abfangen und so die Erreichbarkeit erhöhen. Ich helfe Ihnen gerne dabei, das Potenzial der KI für Ihr Unternehmen zu identifizieren und einen maßgeschneiderten Fahrplan zu entwickeln.

Die digitale Transformation ist für Unternehmen aller Größen unvermeidlich, doch der bloße Einsatz neuer Technologien garantiert noch keinen Erfolg. Tatsächlich scheitern viele Digitalisierungsprojekte nicht an der Technik, sondern an mangelnder Vorbereitung und einer unzureichenden internen Strategie. Bevor Sie in Hard- und Software investieren, gilt es, die fundamentalen Voraussetzungen zu schaffen...

Fünf Punkte sind hierbei entscheidend, damit Ihr Digitalisierungsprojekt zum Erfolg wird und Ihr Unternehmen langfristig wettbewerbsfähig bleibt:

1. Klare Vision und Strategie: Eine klare Vision, die von der Geschäftsführung getragen wird, ist der Kompass für alle weiteren Schritte.

2. Mitarbeiter-Einbindung und -Schulung: Nehmen Sie Ihre Mitarbeiter von Anfang an mit. Ängste vor Veränderung müssen abgebaut und gezielte Schulungen angeboten werden.

3. Analyse der Ist-Situation und Prozesse: Bevor Sie digitalisieren, müssen Sie Ihre aktuellen analogen Prozesse verstehen und optimieren.

4. Flexible und sichere IT-Infrastruktur: Ihre IT muss in der Lage sein, neue Lösungen zu tragen, inklusive stabiler Netzwerke und umfassender Sicherheitskonzepte.

5. Iterativer Ansatz und Pilotprojekte: Starten Sie mit kleinen, überschaubaren Projekten, lernen Sie daraus und skalieren Sie dann schrittweise. Gerne unterstütze ich Sie bei der Entwicklung eines maßgeschneiderten Plans.

Datenverlust ist eine der größten Bedrohungen für Unternehmen, doch viele Backup-Lösungen sind unnötig kompliziert und werden daher fehlerhaft ausgeführt. Die beste Strategie ist jene, die auch im Ernstfall einfach funktioniert. Gemäß dem KISS-Prinzip ("Keep it simple, stupid") konzentrieren wir uns auf robuste, zuverlässige und leicht überprüfbare Verfahren...

Gemäß dem KISS-Prinzip konzentrieren wir uns auf robuste, zuverlässige und leicht überprüfbare Verfahren. Erfahren Sie, wie Sie mit wenigen, klaren Schritten eine Datensicherung implementieren, die Ihnen im Notfall den Schlaf bewahrt:

Einfachheit ist Sicherheit: Wir empfehlen die bewährte 3-2-1-Regel, da sie leicht zu verstehen und umzusetzen ist: 3 Kopien Ihrer Daten auf 2 unterschiedlichen Speichermedien, davon 1 Kopie extern.

Regelmäßige Tests: Ein Backup ist nur so gut wie seine Wiederherstellungsfähigkeit. Ein einfacher Plan beinhaltet regelmäßige und dokumentierte Wiederherstellungstests. Halten Sie diesen Prozess KISS-konform, damit er nicht aufgeschoben wird.

Automatisierung: Nutzen Sie Software, die Backups automatisch im Hintergrund durchführt. Je weniger manuelle Schritte nötig sind, desto geringer ist das Fehlerrisiko. Als Ihr Partner helfen wir Ihnen bei der Auswahl und Implementierung einer KISS-konformen, DSGVO-sicheren Backup-Lösung.

In der modernen Arbeitswelt ist der sichere Zugriff auf das Firmennetzwerk aus dem Home Office oder unterwegs unerlässlich. Doch nicht nur Geschäftsdaten müssen geschützt werden: Auch Privatpersonen benötigen eine verlässliche Lösung, um ihre mobile Kommunikation vor fremden Blicken zu bewahren. VPNs (Virtual Private Networks) bieten hierfür die optimale Basis. Von der einfachen Heimverbindung bis zur strategischen Absicherung – die richtige VPN-Architektur ist entscheidend...

Die richtige VPN-Architektur ist entscheidend, denn es existieren verschiedene Wege, diese Technologie zu nutzen:

1. Sicherer Remote-Zugriff (Business & Home): Für Mitarbeiter, die von außen auf das Firmennetzwerk zugreifen, kommen meistens Client-to-Site VPNs zum Einsatz. Diese stellen eine verschlüsselte Verbindung zwischen dem Endgerät und dem Unternehmens-Gateway her. Privatpersonen können dies auch nutzen, um ihren mobilen Datenverkehr sicher auf ihre Heimadresse zu legen – ideal auf Reisen, um auf lokale Dienste zuzugreifen.

2. Maximale Sicherheit und Anonymität (Private): Für den Schutz sensibler Kommunikation, insbesondere in öffentlichen WLANs, oder für höchste Privatsphäre empfiehlt sich die Nutzung eines externen VPN-Dienstleisters. Diese leiten den gesamten Datenverkehr über deren Server um. Darüber hinaus bietet der Tor Browser eine essenzielle zusätzliche Schicht: Er ermöglicht eine anonyme Meinungsbildung und sichere Kommunikation, die in der heutigen Zeit keine "Überdimensionierung", sondern ein wichtiges Werkzeug für jeden Bürger ist.

Die Wahl der richtigen Technologie und deren fachgerechte Einrichtung ist entscheidend für Geschwindigkeit und Sicherheit. Ich berate Sie gerne, welche VPN-Art und welche zusätzlichen Tools für Ihre geschäftlichen Anforderungen oder Ihre privaten Datenschutzziele die beste Lösung darstellen.

Nichts ist frustrierender als eine schlechte WLAN-Verbindung beim Streaming oder im Home Office. Häufig sind langsame Geschwindigkeiten nicht auf einen fehlerhaften Internetanschluss zurückzuführen, sondern auf eine suboptimale Platzierung des Routers oder Funkstörungen. Als Business-IT-Experte weiß ich: Auch im privaten Umfeld lassen sich mit einfachen Tricks die meisten WLAN-Probleme schnell lösen...

Fünf unkomplizierte Tipps, die sofort für mehr Stabilität in deinem Heimnetzwerk sorgen:

1. Der richtige Standort: Platziere den Router zentral, erhöht und frei von Hindernissen. Mauern, Metall und Wasser (z.B. Aquarien) schlucken Signale.

2. Frequenzband wechseln: Das 2,4-GHz-Band ist oft überlastet. Wechsel auf das 5-GHz-Band für schnellere Verbindungen.

3. Störquellen identifizieren: Funktelefone, Mikrowellen und Bluetooth-Geräte können das Signal im 2,4-GHz-Bereich stören.

4. Firmware aktualisieren: Halte die Software deines Routers aktuell. Updates bringen oft Leistungsverbesserungen.

5. WLAN-Kanal optimieren: Ändere den WLAN-Kanal in den Router-Einstellungen auf einen weniger frequentierten. Sollten diese Lösungen nicht zum Erfolg führen, stehe ich dir gerne zur Seite.

Die digitale Welt eröffnet gerade älteren Menschen fantastische Möglichkeiten zur Kommunikation. Leider sind Senioren oft eine Zielgruppe für Betrugsversuche wie Phishing, Enkeltricks am Telefon oder Fake-Shops. Mit einigen grundlegenden, leicht umsetzbaren Sicherheitsregeln kannst du deinen Online-Alltag schnell und effektiv absichern. Es braucht kein tiefes technisches Verständnis, sondern nur klare, bewährte Verhaltensweisen...

Die wichtigsten Schutzmaßnahmen im Überblick:

1. Der goldene Sicherheitsgrundsatz: Geben Sie niemals Zugangsdaten oder Kreditkarteninformationen per E-Mail, Telefon oder in Pop-up-Fenstern ein.

2. Updates sind Ihr Schutzschild: Halten Sie Ihr Betriebssystem (Windows/Mac) und Ihre Apps immer aktuell. Updates beheben Sicherheitslücken.

3. Passwörter sind der Schlüssel: Nutzen Sie unterschiedliche, starke Passwörter für wichtige Dienste.

4. Misstrauen bei E-Mails und Anrufen: Seien Sie misstrauisch bei E-Mails von unbekannten Absendern oder Anrufen, die Sie unter Druck setzen.

5. Installation nur aus vertrauenswürdigen Quellen: Installieren Sie Software nur aus offiziellen Stores. Als dein persönlicher IT-Experte helfe ich dir und deinen Angehörigen gerne dabei, eine sichere digitale Umgebung einzurichten.

Viele Haushalte mit Kabelanschluss stehen vor einem versteckten Problem: Nach Umstellung auf moderne Router (wie die Vodafone Station) muss die DECT-Basisstation des Telefons direkt per Kabel angeschlossen werden. Das Resultat: Die Reichweite bricht zusammen und das Telefon klingelt nicht mehr in der obersten Etage oder im Keller. Gerade für ältere Menschen, die auf ein zuverlässiges Festnetz angewiesen sind, ist das ein großes Ärgernis...

Gerade für ältere Menschen, die auf ein zuverlässiges Festnetz angewiesen sind, ist das ein großes Ärgernis, weil die zentrale Router-Platzierung oft ungünstig ist. Doch dieses Problem lässt sich elegant und seniorengerecht lösen:

Das Kernproblem: Die neue Router-Generation (wie z.B. die Vodafone Station) besitzt keine integrierte DECT-Basis. Man muss die Telefon-Basisstation (die das Funksignal aussendet) per Kabel an den Router anschließen. Steht dieser Router im Keller oder in einer Abstellkammer, bricht das Funksignal im Rest des Hauses ab.

Die einfache Lösung: Man nutzt die Möglichkeit, zusätzliche DECT-Repeater oder zweite Basisstationen im Haus zu platzieren. Gerätehersteller wie Gigaset bieten hier erweiterbare Systeme an, die auch mit seniorentauglichen, leicht bedienbaren Mobilteilen kompatibel sind.

So funktioniert's: Die zusätzlichen Geräte werden einfach in der Steckdose platziert und erweitern die Reichweite des Telefonsignals über das gesamte Grundstück, sodass Sie überall im Haus erreichbar sind. Dies erfordert jedoch die Auswahl der richtigen, kompatiblen Geräte und deren fachgerechte Konfiguration mit der zentralen Basis.

Ich helfe dir und deinen Angehörigen gerne dabei, dieses Reichweitenproblem dauerhaft zu lösen und die passenden, einfach zu bedienenden Gigaset-Systeme fachgerecht einzurichten.

Ihr PC oder Ihr mobiles Gerät zeigt plötzlich ungewöhnliches Verhalten? Pop-ups, Fehlermeldungen oder unbekannte Programme verunsichern Sie? Ein Virenbefall ist ein Schreckmoment, doch Panik ist der schlechteste Ratgeber. Jetzt ist schnelles und vor allem besonnenes Handeln gefragt, um den Schaden zu begrenzen und Ihre Daten zu schützen. Die wichtigsten Sofortmaßnahmen, die Sie selbst ergreifen können...

Die wichtigsten Sofortmaßnahmen, die Sie selbst ergreifen können, bevor Sie professionelle Hilfe in Anspruch nehmen sollten:

1. Internetverbindung sofort trennen: Dies ist der allererste und wichtigste Schritt. Ziehen Sie das Netzwerkkabel oder schalten Sie das WLAN/mobile Daten aus. Dies verhindert die weitere Verbreitung des Schädlings und schützt Ihre Daten vor Abfluss.

2. Gerät ausschalten: Fahren Sie das betroffene Gerät (PC, Laptop, Tablet, Smartphone) herunter, sobald die Internetverbindung getrennt ist. Ein Neustart im "normalen" Modus könnte den Virus wieder aktivieren.

3. Wichtige Passwörter ändern (von einem unbelasteten Gerät): Nutzen Sie unbedingt ein anderes, nachweislich sicheres Gerät (z.B. ein Smartphone eines Freundes oder ein Zweit-PC), um Passwörter von wichtigen Diensten (Online-Banking, E-Mail, soziale Medien) zu ändern, die Sie kürzlich auf dem befallenen Gerät genutzt haben könnten.

4. Keine Eigenversuche bei Unsicherheit: Versuchen Sie nicht, das Problem selbst mit unbekannter Software oder riskanten Klicks zu "lösen", wenn Sie sich unsicher sind. Dies kann den Schaden vergrößern und die spätere Rettung erschweren.

Ein Virenbefall erfordert oft professionelle Expertise. Kontaktieren Sie mich umgehend. Ich helfe Ihnen schnell und kompetent, das Problem zu analysieren, den Schädling zu entfernen und Ihre Systeme wieder sicher und funktionsfähig zu machen.

Sie haben eine dringende Frage, ein akutes Problem oder möchten eine kostenlose Erstberatung vereinbaren?

Schildern Sie mir kurz Ihr Anliegen – wir melden uns innerhalb von 24 Stunden am nächsten Geschäftstag bei ihnen zurück.